ESET Research, société spécialisée dans le développement de logiciels et de services de sécurité informatique, annonce avoir découvert un nouveau groupe d’espionnage portant le nom de « BLACKWOOD », lequel serait aligné avec les intérêts d’un pays asiatique.

Voici comment il fonctionne :

– l’implant utilisé par BLACKWOOD est nommé NSPX30. Il est déployé via des mécanismes de mise à jour de logiciels légitimes, tels que Tencent QQ, WPS Office et Sogou Pinyin ;

– ESET attribue cette activité à un nouveau groupe APT aligné sur la Chine que nous avons nommé BLACKWOOD ;

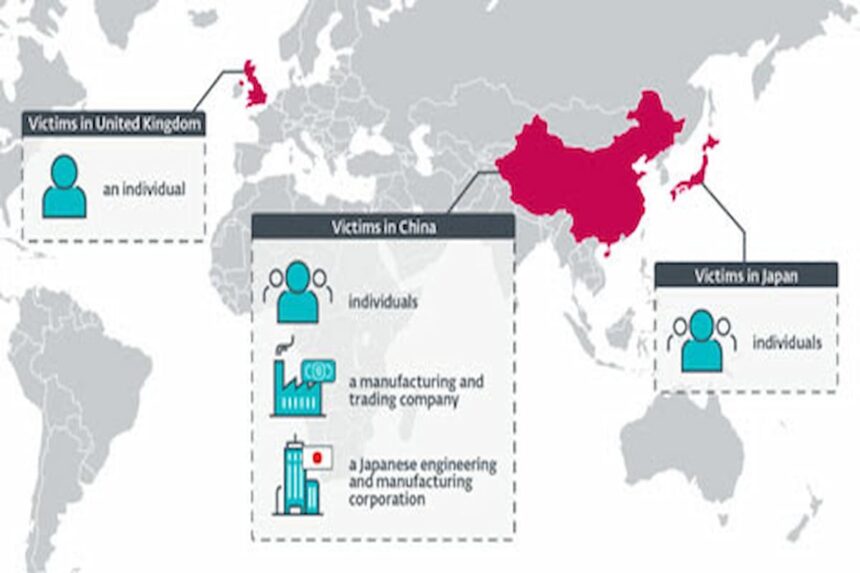

– ESET a détecté l’implant lors d’attaques ciblées contre des entreprises chinoises et japonaises ainsi que contre des individus situés en Chine, au Japon et au Royaume-Uni ;

– l’objectif des attaques est le cyber espionnage ;

– l’implant permet aux attaquants d’intercepter des paquets afin de cacher leur infrastructure.

Selon les chercheurs d’ESET, l’implant malveillant est délivré grâce au détournement de mise à jour de logiciels légitimes, la technique est dite de « l’homme du milieu ». Ce groupe malveillant aurait donc mené des opérations de cyber espionnage contre des individus et des entreprises de chinoises, japonaises et britanniques.

ESET explique avoir « cartographié l’évolution de NSPX30 à partir d’une version antérieure, une simple porte dérobée que nous avions nommée Project Wood ». Ce serait l’œuvre de développeurs de logiciels malveillants expérimentés, compte tenu des techniques utilisées, et qui opèrent depuis au moins 2018.

Toujours selon ESET, NSPX30 est un implant qui comprend plusieurs composants, tels qu’un dropper, un installateur, des chargeurs, un orchestrateur et une porte dérobée. Ces deux derniers composants ont leurs propres ensembles de plugins qui implémentent des capacités d’espionnage pour plusieurs applications telles que Skype, Telegram, Tencent QQ et WeChat…

Tout ceci pour dire qu’il faut faire attention aux mises à jour qu’on vous propose, sur les desks, soit sur les smartphones à travers Skype, WeChat, tencent QQ ou Telegram.